Metasploit Framework - это незаменимый инструмент кибербезопасности, известный своими возможностями тестирования на проникновение и оценки уязвимостей. Это руководство предназначено для того, чтобы провести вас через процесс установки Metasploit Framework на платформы Debian, в частности, Debian 13 Trixie, Debian 12 Bookworm, Debian 11 Bullseye и Debian 10 Buster.

Учитывая присущую Metasploit мощь, лучше всего запускать его на выделенной системе или в виртуальной среде. Это гарантирует, что ваши основные задачи и важные приложения останутся незащищенными. Для установки мы будем использовать Metasploit Official APT. Кроме того, данное руководство прольет свет на то, как эффективно использовать Metasploit CLI для оценки и повышения уровня безопасности ваших проектов или сервисов.

Ключевые моменты

- Определение фреймворка Metasploit: Ведущий инструмент, предназначенный для тестирования на проникновение, обнаружения уязвимостей и разработки эксплойтов.

- Совместимость с Debian: Бесшовная интеграция с Debian 13 Trixie, Debian 12 Bookworm, Debian 11 Bullseye и Debian 10 Buster.

- Протоколы безопасности: Рекомендации по работе с Metasploit в изолированных средах для обеспечения оптимальной безопасности.

- Подход к установке: Пошаговое руководство по использованию Metasploit Official APT.

- Metasploit в действии: Практические сведения о применении интерфейса Metasploit CLI для решения различных задач кибербезопасности.

Потенциал Metasploit

- Сканирование уязвимостей: Выявление слабых мест в системах или приложениях.

- Разработка эксплойтов: Создание собственных эксплойтов для выявленных уязвимостей.

- Создание полезной нагрузки: Разработка полезной нагрузки для получения контроля над скомпрометированными системами.

- Постэксплоатация: Извлечение ценных данных и сохранение контроля над системой после успешного взлома.

- Анализ сети: Понимание структуры сети и выявление потенциальных точек входа.

Когда мы перейдем к основному содержанию, вы получите фундаментальное представление о возможностях фреймворка Metasploit и его легкой интеграции с платформами Debian. Дальнейшее путешествие обещает быть как информативным, так и преобразующим ваши начинания в области кибербезопасности.

Раздел 1: Установка Metasploit через APT в Debian

Шаг 1: Установка зависимостей

Прежде чем приступить к установке Metasploit, необходимо убедиться, что ваша система Debian обновлена и имеет все необходимые зависимости.

Обновление и модернизация Debian:

Чтобы поддерживать систему Debian в актуальном состоянии, выполните следующие команды:

| 1 2 | sudo apt update sudo apt upgrade |

Установка необходимых зависимостей:

После обновления системы перейдите к установке зависимостей, необходимых для работы Metasploit:

| 1 | sudo apt install curl ca-certificates apt-transport-https software-properties-common lsb-release postgresql -y |

Шаг 2: Импорт репозитория Metasploit

Когда все зависимости установлены, на следующем этапе необходимо импортировать репозиторий Metasploit. Это гарантирует, что вы получаете подлинные пакеты, не подвергшиеся подделке.

Импорт ключа GPG:

Ключ GPG обеспечивает подлинность пакетов. Импортируйте его с помощью команды:

| 1 | curl -fsSL https://apt.metasploit.com/metasploit-framework.gpg.key | sudo gpg --dearmor | sudo tee /usr/share/keyrings/metasploit.gpg > /dev/null |

Добавьте репозиторий Metasploit:

Импортировав GPG-ключ, перейдите к добавлению репозитория Metasploit:

| 1 | echo "deb [signed-by=/usr/share/keyrings/metasploit.gpg] http://downloads.metasploit.com/data/releases/metasploit-framework/apt buster main" | sudo tee /etc/apt/sources.list.d/metasploit.list |

Замечание: Несмотря на то, что написано Buster, теперь это общий репозиторий, и он будет устанавливать один и тот же пакет для всех дистрибутивов, основанных на APT, и работает на последних выпусках Debian.

Шаг 3: Установка Metasploit

Когда репозиторий создан, пришло время установить фреймворк Metasploit.

Обновите APT Cache:

Обновите список пакетов, чтобы убедиться в наличии последней версии Metasploit Framework:

| 1 | sudo apt update |

Установите Metasploit Framework:

Запустите процесс установки с помощью:

| 1 | sudo apt install metasploit-framework |

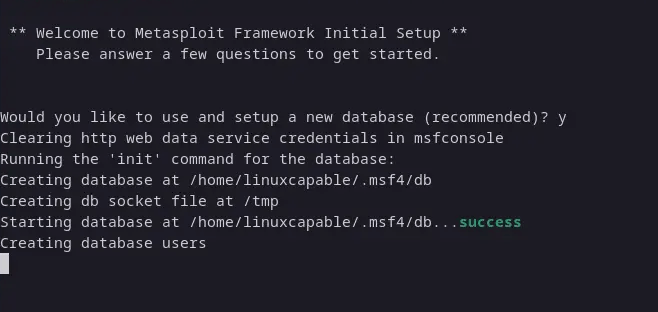

Процесс первой установки:

После успешной установки необходимо настроить Metasploit для его первого использования:

| 1 | msfconsole |

Во время этой настройки вы можете столкнуться с несколькими подсказками:

Установка новой базы данных: Рекомендуется создать новую базу данных для Metasploit. В ответ на запрос введите "yes", чтобы продолжить.

| 1 | Would you like to use and setup a new database (recommended)? |

PinSteps для инициализации и настройки новой базы данных для Metasploit Framework на Debian Linux.

Инициализация веб-сервиса: Этот шаг не является обязательным. По умолчанию ответ "no". Если вы хотите включить веб-службу, введите "yes".

| 1 | [?] Would you like to init the webservice? (Not Required) [no]: |

После ответа на все запросы система завершит конфигурирование. Это может занять несколько минут. Вам будет представлена информация о процессе конфигурирования.

По завершении установки ваш фреймворк Metasploit Framework готов к использованию. По мере углубления в последующие разделы вы получите представление о том, как использовать весь потенциал этого мощного инструмента кибербезопасности на вашей системе Debian.

Раздел 2: Использование терминальных команд Metasploit Framework в Debian

Для работы с Metasploit Framework необходимо хорошо знать его терминальные команды. В этом разделе мы рассмотрим практический подход к эффективному использованию этих команд на Debian. В конце будет приведена полная таблица с описанием всех доступных команд.

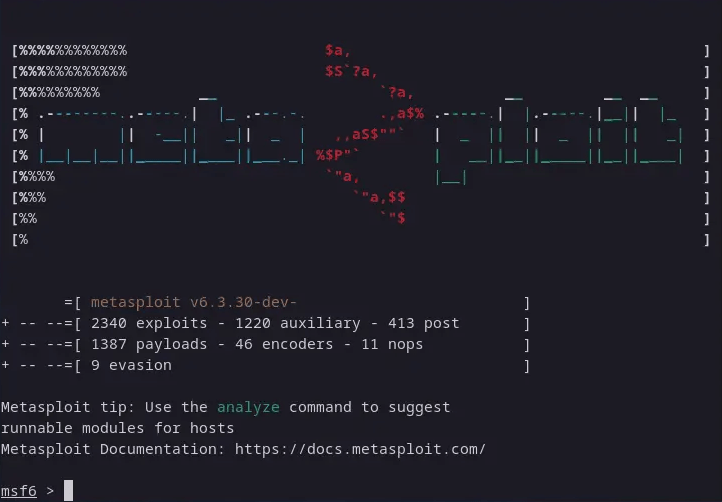

Шаг 1: Запуск Metasploit Framework

Чтобы запустить Metasploit Framework, откройте терминал и введите:

| 1 | msfconsole |

После этого на экране появится баннер, содержащий информацию о текущей версии, разработчиках и некоторые удобные советы по использованию Metasploit Framework.

Шаг 2. Поддержка Metasploit в актуальном состоянии

Metasploit Framework - это развивающийся инструмент, регулярно пополняемый новыми модулями, функциями и исправлениями. Чтобы убедиться, что вы используете последнюю версию:

| 1 | msfupdate |

Эта команда позволяет найти и установить последнюю версию Metasploit Framework.

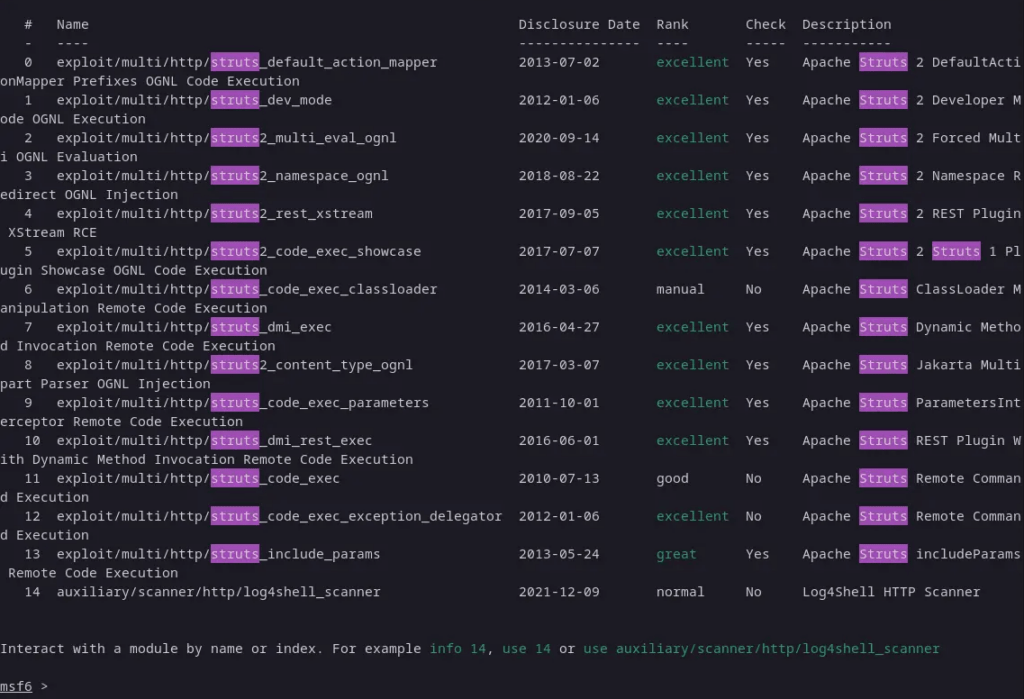

Шаг 3: Поиск эксплойтов

Основной функциональностью Metasploit Framework является возможность поиска эксплойтов. Для поиска определенных эксплойтов:

| 1 | search <search-term> |

Замените <search-term> соответствующими ключевыми словами или терминами. Например, для поиска эксплойтов, связанных с уязвимостью Apache Struts:

| 1 | search struts |

В результате будет получен список эксплойтов, связанных с уязвимостью Apache Struts.

Шаг 4: Работа с эксплойтами

Определив нужный эксплойт, можно активировать его модуль:

| 1 | use <exploit-name> |

Замените <exploit-name> на точное название модуля эксплойта. Если вы хотите использовать модуль эксплойта Apache Struts:

| 1 | use exploit/windows/http/struts2_rest_xstream |

Это действие активирует модуль эксплойта, раскрывая такие подробности, как его название, автор, целевая платформа и связанная с ним полезная нагрузка.

Шаг 5: Настройка параметров эксплойта

Перед развертыванием эксплойта часто необходимо настроить некоторые параметры, например, целевой IP-адрес, порт или выбранную полезную нагрузку. Чтобы просмотреть настраиваемые параметры эксплойта, выполните следующие действия:

| 1 | show options |

Эта команда выводит список всех настраиваемых параметров для активного модуля эксплойта.

Для изменения конкретного параметра:

| 1 | set <option-name> <value> |

Например, чтобы назначить параметр RHOST IP-адресом целевой системы:

| 1 | set RHOST 192.168.1.100 |

Шаг 6: Выполнение эксплойтов

Когда все параметры заданы, можно запускать эксплойт:

| 1 | exploit |

В случае успешного выполнения эксплойта появится подтверждающее сообщение, свидетельствующее об успешной операции и установлении сессии.

Раздел 3: Использование Meterpreter в Metasploit на Debian

Meterpreter является передовым инструментом пост-эксплойта в рамках Metasploit Framework. Он позволяет взаимодействовать со скомпрометированными системами в режиме реального времени. Чтобы использовать его возможности, сначала необходимо иметь активную сессию.

Шаг 1: Управление сеансами

Чтобы просмотреть все активные сессии:

| 1 | sessions -l |

Эта команда выводит список всех сессий с соответствующими ID-номерами.

Чтобы подключиться к определенной сессии:

| 1 | sessions -i <session-id> |

Например, для взаимодействия с первой сессией:

| 1 | sessions -i 1 |

Выполнение этой команды инициирует оболочку Meterpreter для выбранного сеанса, что позволяет выполнять множество команд на взломанной системе.

Шаг 2: Извлечение системных данных

После защиты сеанса Meterpreter логичным первым шагом будет сбор данных о взломанной системе:

Обзор системы:

| 1 | sysinfo |

Эта команда позволяет получить снимок системы с указанием версии ОС, типа процессора и архитектуры системы.

Идентификация пользователя:

| 1 | getuid |

Эта команда позволяет узнать текущий идентификатор пользователя в системе.

Привилегии пользователя:

| 1 | getprivs |

Перечисляет системные привилегии текущего пользователя.

Шаг 3: Передача файлов

Meterpreter обеспечивает передачу файлов между вашей машиной и скомпрометированной системой:

Загрузка файлов:

| 1 | upload <local-file> <remote-file> |

Например, для передачи локального файла data.txt в каталог C:\Temp скомпрометированной системы:

| 1 | upload /localpath/data.txt C:\Temp\data.txt |

Загрузка файлов:

| 1 | download <remote-file> <local-file> |

Чтобы получить файл с именем data.txt из каталога C:\Temp скомпрометированной системы на локальную машину, выполните следующие действия:

| 1 | download C:\Temp\data.txt /localpath/data.txt |

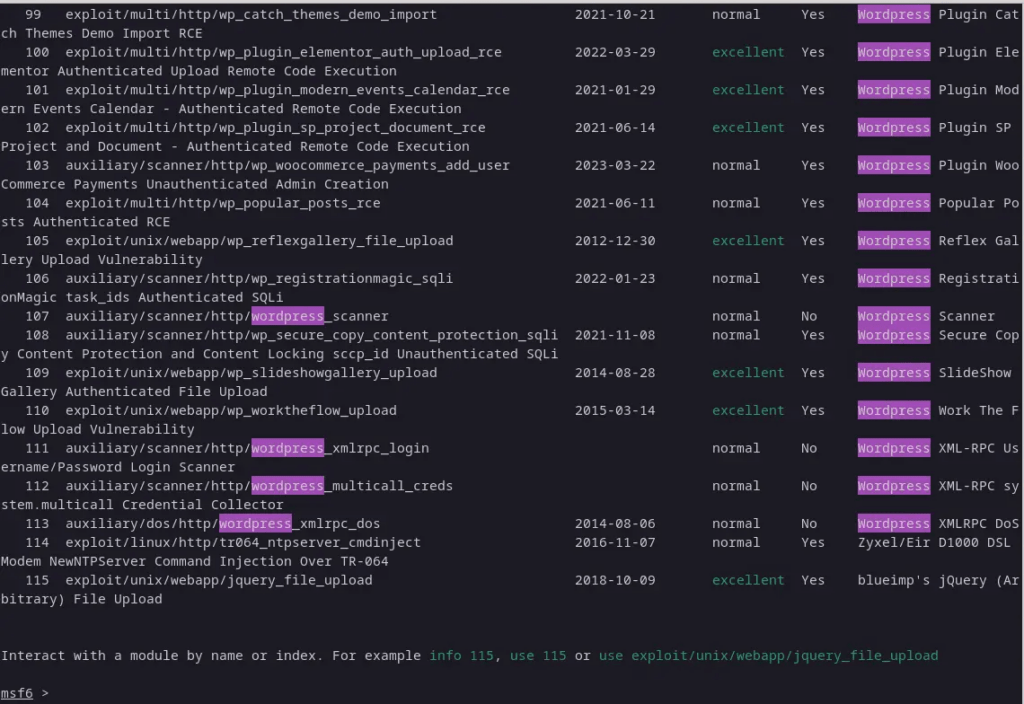

Шаг 4: Проверка уязвимостей WordPress с помощью Metasploit

Учитывая повсеместное распространение WordPress в качестве CMS, он часто становится мишенью для потенциальных угроз. Используя Metasploit, вы можете оценить свои установки WordPress на наличие известных уязвимостей. Помните, что эксплуатация систем без разрешения является незаконной и неэтичной.

Чтобы найти модули Metasploit, связанные с уязвимостями WordPress:

| 1 | search wordpress |

Эта команда выводит список модулей Metasploit, предназначенных для поиска уязвимостей WordPress.

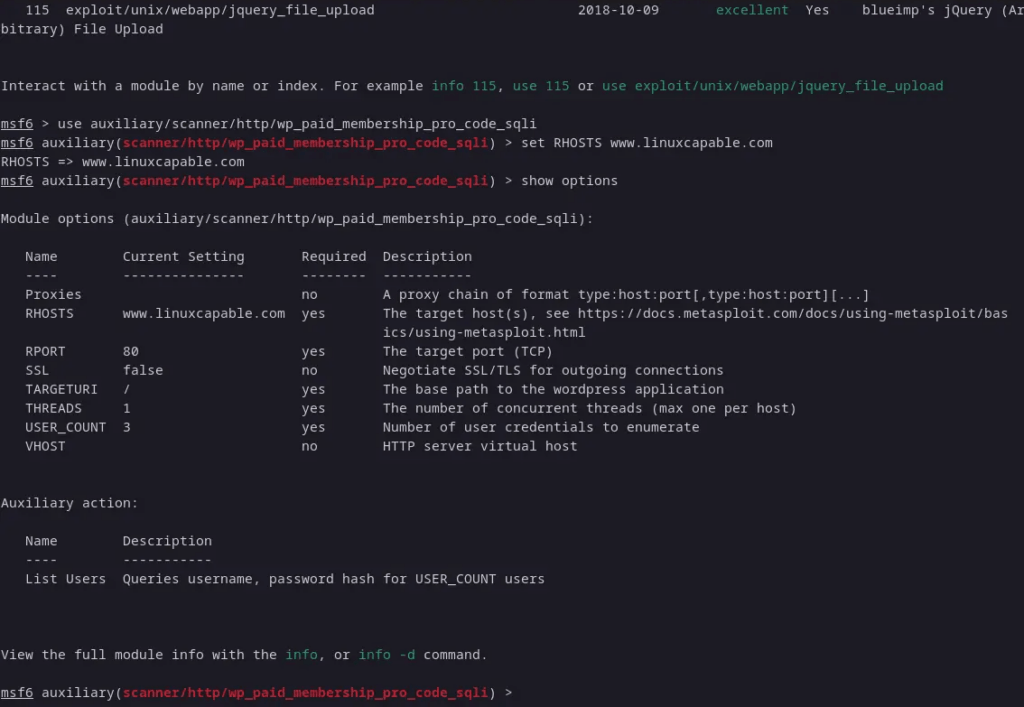

Для работы с конкретным модулем, например, с уязвимостью WP Paid Pro CODE SQLI:

Выполните поиск эксплойта: Запустив Metasploit, вы можете выполнить поиск уязвимости, чтобы убедиться, что она доступна в вашей версии Metasploit:

| 1 | search wp_paid_membership_pro_code_sqli |

Использовать эксплойт: Если эксплойт доступен, его можно загрузить с помощью команды use:

| 1 | use auxiliary/scanner/http/wp_paid_membership_pro_code_sqli |

Установите параметры: Перед запуском эксплойта необходимо задать некоторые параметры. Как минимум, необходимо установить опцию RHOSTS, которая задает целевой IP-адрес или домен:

| 1 | set RHOSTS target_website_or_IP |

Посмотреть все доступные опции эксплойта можно, набрав команду:

| 1 | show options |

Убедитесь, что вы настроили все остальные необходимые опции в соответствии с вашим конкретным сценарием.

Запустите эксплойт: После того как все параметры установлены, можно запустить эксплойт:

| 1 | run |

Если цель уязвима, Metasploit попытается ее использовать и предоставит вам результаты.

Раздел 4: Полный обзор команд Metasploit для Debian Linux

Фреймворк Metasploit представляет собой обширный инструмент, в распоряжении которого имеется множество команд. Хотя в предыдущих разделах мы затронули некоторые команды, важно понимать, что это была лишь вершина айсберга. В этом разделе будет представлена более подробная таблица часто используемых команд, которая поможет вам более эффективно ориентироваться в фреймворке.

Команды эксплойта

Команды эксплойта играют ключевую роль в использовании уязвимостей в целевой системе.

| Команда | Описание |

| search | Найдите конкретный эксплойт или полезную нагрузку. |

| use | Выбрать эксплойт или полезную нагрузку для развертывания. |

| show options | Отображение доступных опций для выбранного эксплойта или полезной нагрузки. |

| set | Определить значение для конкретной опции. |

| exploit | Запустить выбранный эксплойт. |

| sessions | Контролировать активные сеансы Meterpreter. |

| back | Выйти из текущего контекста эксплойта или полезной нагрузки. |

Вспомогательные команды

Вспомогательные команды предназначены для решения различных задач - от сканирофвания и фаззинга до сбора важной информации.

| Команда | Описание |

| search | Поиск определенного вспомогательного модуля. |

| use | Активировать нужный вспомогательный модуль. |

| show options | Перечислить текущие опции для выбранного вспомогательного модуля. |

| set | Присвоить значение определенной опции. |

| run | Инициировать выбранный вспомогательный модуль. |

| back | Выйти из контекста текущего вспомогательного модуля. |

Команды постэксплойта

После того как доступ к системе защищен, в дело вступают команды постэксплойта, позволяющие выполнять различные операции над взломанной системой.

| Команда | Описание |

| sysinfo | Получение подробных системных данных. |

| getuid | Определить идентификатор активного пользователя. |

| getprivs | Перечислить привилегии текущего пользователя. |

| shell | Доступ к командной оболочке системы. |

| ps | Перечислить активные процессы. |

| migrate | Переход к другому процессу. |

Команды работы с базой данных

Эти команды облегчают взаимодействие с интегрированной базой данных Metasploit Framework.

| Команда | Описание |

| db_status | Проверка рабочего состояния базы данных. |

| db_rebuild_cache | Обновить кэш базы данных. |

| db_nmap | Включить результат сканирования nmap в базу данных. |

| hosts | Перечислить все хосты, зарегистрированные в базе данных. |

| services | Перечислить все службы, зарегистрированные в базе данных. |

| vulns | Перечислить все уязвимости, зарегистрированные в базе данных. |

Команды управления модулями

Управление модулями в Metasploit Framework упрощается с помощью этих команд.

| Команда | Описание |

| load | Интегрировать модуль в консоль. |

| reload_all | Обновить все модули. |

| unload | Удалить модуль из консоли. |

| info | Предоставить подробную информацию о конкретном модуле. |

| edit | Изменить параметры модуля. |

Заключение

В этом полном руководстве мы установили Metasploit Framework на различные версии Debian, включая Debian 13 Trixie, Debian 12 Bookworm, Debian 11 Bullseye и Debian 10 Buster. Мы рассмотрели базовые шаги, углубились в обзор команд и изучили возможности Meterpreter'а Metasploit. Как и в случае с любым другим мощным инструментом, использование Metasploit Framework с четким пониманием его возможностей и последствий имеет решающее значение.

Необходимо подчеркнуть, что Metasploit Framework, как и любой другой инструмент кибербезопасности, должен использоваться ответственно и этично. Применять его для исследования кибербезопасности можно только на своих платформах или платформах организаций, получивших на это явное разрешение. Несанкционированное или злонамеренное использование может привести к серьезным юридическим последствиям и нарушению этических норм.