Пример простого правила, позволяющего защитить WordPress от большинства попыток взлома.

WordPress открытая система и по умолчанию у в интернет доступно довольно много механизмов не имеющих собственных средств защиты из коробки. При использовании Cloudflare, в качестве механизма защиты, главным преимуществом является то что все "плохие" запросы блокируются еще на уровне Cloudflare и просто не доходят до сайта, что экономит ресурсы сервера.

- wp-login.php - Страница авторизации и регистрации в WordPress.

- xmlrpc.php - это функциональное средство WordPress, которое позволяет передавать данные, с HTTP выступающим в качестве транспорта и XML. Данный траспорт используют для попыток подбора паролей, так как он работает гораздо быстрее чем wp-login.php

- wp-admin - Путь к админке WordPress.

CloudFlare: Эффективная политика для борьбы с ботами и спамом на сайте

Для создания правила,:

- Заходим в свой аккаунт

- Выбираем необходимый сайт

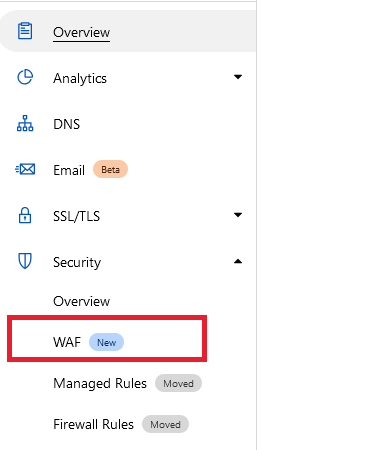

- Переходим в раздел Security - WAF

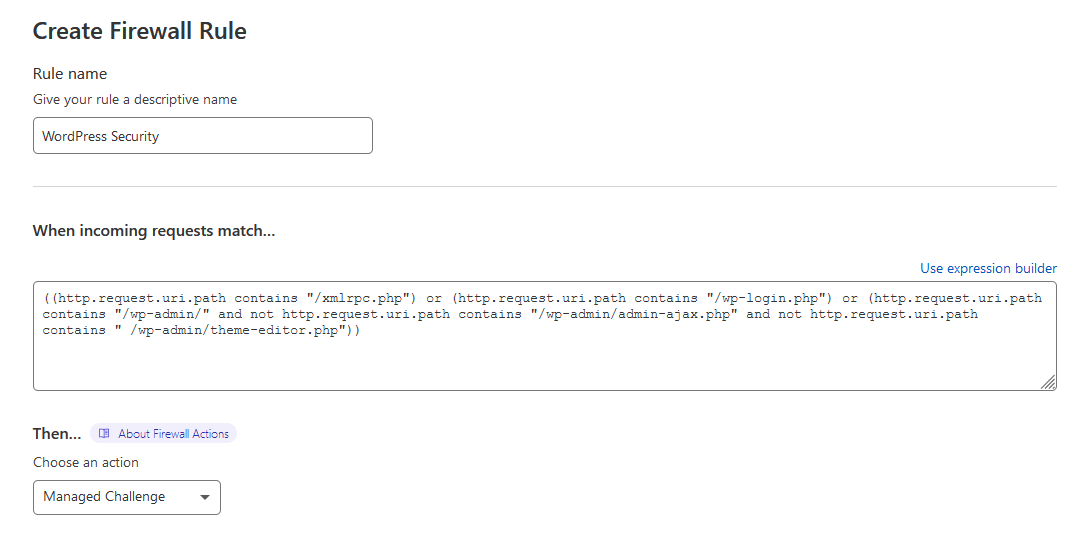

- И создаем новое правило межсетевого экрана (Create firewall rule) в расширенном редакторе (Edit expression)

Ввести следующий текст

| 1 | ((http.request.uri.path contains "/xmlrpc.php") or (http.request.uri.path contains "/wp-login.php") or (http.request.uri.path contains "/wp-admin/" and not http.request.uri.path contains "/wp-admin/admin-ajax.php" and not http.request.uri.path contains " /wp-admin/theme-editor.php")) |

В качестве действия (action) можно выбрать один из вариантов, который больше подходит для конкретного сайта:

- JS Challenge - Проверяет включен ли у посетителя Java Script, позволяет заблокировать большитсов простых ботов.

- Challenge (Captcha) - необходимо решить капчу

- Managed Challenge - Необходимо пройти "Испытание" для посетителя. Сloudflare в зависимости от типа запроса проверит включен ли Java Script и/или запросит ввод капчи.

Полезные материалы

- Wodpress защита от регистрации ботов в Cloudflare

- Защита WordPress в Cloudflare

- Установка сайта за Cloudflare